当前位置:网站首页>ctfshow MengXIn misc1

ctfshow MengXIn misc1

2022-07-21 04:34:00 【葫芦娃42】

杂项1

小明想给心爱的妹子表白很久,可是不知道怎么开口,你能帮帮小明吗?

已知 md5(表白的话+ctf)=ed400fbcff269bd9c65292a97488168a

提交flag{表白的话}

去提示的链接中解密,得到 helloctf 所以表白的话为hello

flag为flag{hello}

杂项2

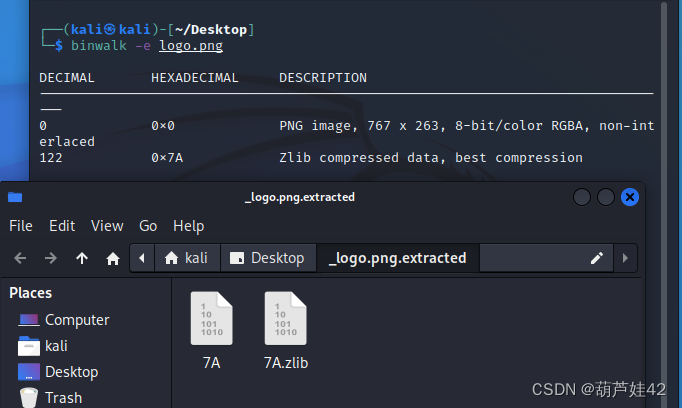

binwalk分离出来两个文件。拖到桌面上记事本打开。看见flag。

杂项3

大家好我是小萌新羽,前不久我的一个朋友给我了一张银行卡,他说里面有一大笔钱,但是他只告诉我他的生日是九七年十月一日,你能帮我猜猜他的银行卡密码是多少吗,哦对,这个朋友有个小名叫小五。

flag格式:flag{银行卡密码}

银行卡密码为6位,据题目给出 可能存在 97 10 01 15

试一下,971015即为密码。

杂项4

小明心爱的图片在压缩包中,可是小明夜深人静的时候,孤枕难眠,想打开图片排遣寂寞,可是忘记了密码了,小米依稀记得9位的密码都是数字,前3位是372,你能帮助小明吗.

flag{372xxxxxx}

这个题需要用到ARCHPR工具来爆破一下压缩包密码 372619038

杂项5

小明如愿以偿的打开了压缩包,可是眼前的文字自己只能认识FBI,其他的都不认识,而且屏幕出现了一句话,你能帮小明找到这句话的意思吗?

小明如愿以偿的打开了压缩包,可是眼前的文字自己只能认识FBI,其他的都不认识,而且屏幕出现了一句话,你能帮小明找到这句话的意思吗?

FBI No under 18

i was always Fond of visiting new scenes, and observing strange characters and manners. even when a mere chiLd i began my travels, and made mAny tours of discovery into foreiGn {parts and unknown regions of my native City, to the frequent alarm of my parents, and The emolument of the town-crier. as i grew into boyhood, i extended the range oF my obServations. my holiday afternoons were spent in rambles about tHe surrounding cOuntry. i made myself familiar With all its places famous in history or fable. i kNew every spot where a murder or robbery had been committed, or a ghost seen. i visited the neighboring villages, and added greatly to my stock of knowledge,By noting their habits and customs, and conversing with their sages and great men.}

看一下,里面所有的大写字母应该就是我们的FLAG。

得到flag:flag{CTFSHOWNB}

杂项6

小明的压缩包又忘记密码了?他去电脑维修店去修,人家扔出来说这个根本就没有密码,是个假密码。小明懵了,明明有密码的啊,你能帮帮小明吗?

伪加密。

把09改为00.再保存后打开,就没有加密了。

详细可以看一下这个师傅的博客:zip 伪加密学习,压缩包十六进制数据含义分析_Goodric的博客-CSDN博客_zip十六进制

杂项7

小明小心翼翼的打开压缩包,竟然是个图片,什么鬼?

要是图片能继续往长一点该多好啊,小明暗暗的想。

你能帮小明完成这个朴素的梦想吗?

图片继续长一点,就是010修改图片高度。

得到flag{beautiful}

杂项8

图片宽高被修改破坏了..需要找到准确的宽和高才可以。

自己手动找不到。

这里借用其他师傅的脚本跑一下 :CTF-图片隐写-PNG图片修改宽高值的py3爆破 - 简书

crc为:91918666

import zlib

import struct

crc32key = 0x91918666 #补上0x,winhex下copy hex value。

data = bytearray(b'\x49\x48\x44\x52\x00\x00\x01\xF4\x00\x00\x01\xF1\x08\x06\x00\x00\x00') #winhex下copy grep hex。

n = 4095 #理论上0xffffffff,但考虑到屏幕实际/cpu,0x0fff就差不多了

for w in range(n):#高和宽一起爆破

width = bytearray(struct.pack('>i', w))#q为8字节,i为4字节,h为2字节

for h in range(n):

height = bytearray(struct.pack('>i', h))

for x in range(4):

data[x+4] = width[x]

data[x+8] = height[x]

crc32result = zlib.crc32(data)

if crc32result == crc32key:

print(width,height)

exit(0)根据结果修改图片宽和高

查看图片,得到flag:flag{you_are_very_well}

杂项10

眯着眼看,flag应该就是: flag{我好喜欢你}

web1-7

web1 :?id=100 or id=1000//就是用一个id小于999的来进行验证,然后再给他一个1000的值进行判断

web2 :相同的原理,直接为?id=100 ||id=1000

web3 :?id=100 ||id=1000

web4 :?id=100 ||id=1000

web5 :?id=~~1000

web6 :?id=~~1000 或 ?id=0b或者进制绕过“

bin(1000)

'0b1111101000'

hex(1000)

'0x3e8'

web8

??? ?flag=rm -rf /* 删库跑路,第一季结束。。

web9

眼瞎了,不是!prematch()。。。。直接system(‘cat config.php');即可,查看源码得到flag。

边栏推荐

猜你喜欢

Ripple test of DC DC switching power supply

无线定位技术实验二 TDOA最小二乘定位法

MySQL (2)

C language learning

【transformer】ViT

(2) Dameng database matching

Ftxui basic notes (checkbox component)

ECCV 2022 开源 | 给1万帧视频做目标分割

Deep learning - (6) pytorch freezes the parameters of some layers

Use jpofiler tool to analyze the cause of OOM

随机推荐

读书笔记:《次第花开》

JS异步发展史和async await原理初探

2035. 将数组分成两个数组并最小化数组和的差 折半搜索

STM32——定位模块ATGM336H,数据解析,提取经纬度

序列模型(一)- 循环序列模型

Integrated design of signal processing system - minimum order IIR digital high pass filter

如何去除百度广告

Support vector machine (understanding, derivation, MATLAB examples)

STM32——通用定时器控制超声波传感器HCSR04

MySQL (2)

受众分析与卸载分析全面升级,HMS Core分析服务6.6.0版本上新

ECCV 2022 open source | target segmentation for 10000 frames of video

项目管理成熟度模型及项目量化管理

Remove unnecessary fields

DOM event flow (event capture and event bubbling)

支持向量机(理解、推导、matlab例子)

「新品发布」B2B连接器版本NXP i.MX 8M Mini工业核心板

笔试强训第20天

Lombok simplifies development

input: dynamic input is missing dimensions in profile