当前位置:网站首页>防患于未然是最好的解决勒索软件方法

防患于未然是最好的解决勒索软件方法

2022-07-21 21:54:00 【maoguan121】

说明

勒索软件是近些年比较流行的病毒,由于其攻击成本比较低,中毒之后,没有密钥基本无法解密,因此成为企业的头号杀手。因此对 勒索软件进行研究,寻找解决方案。本文编写过程中参考了 OWASP中国广东分会负责人 肖文棣 翻译的 《OWASP Anti-Ransomware Guide》V2.0,再次对owasp和 肖先生表示感谢。

勒索软件整体解决思路

事前防御和事后恢复

事前尽可能最好基础的网络安全工作,企业的安全建设需要按照我国的等级保护建设思路进行建设,从网络、主机、应用、终端、管理制度和备份等方面进行建设。事后恢复

一旦中了勒索病毒,如果不是已知病毒,还可以进行解密,否则只能靠重装系统进行恢复数据

事前安全防御

网络防御

- 防火墙虽然对于大多数组织来说,外围防火墙可能已经就位,但重要的是要验证你的防火墙是否配置为出口过滤和入口过滤。入口过滤控制允许哪些通信进入组织的网络,而出口过滤控制允许哪些通信离开组织的网络。出入口访问控制都应该基于最小权限原则。应阻止不需要访问外部信息源和系统的系统与外部实体通信。一个无法访问任何外部实体的系统比一个连接互联网的系统更不可能成为恶意软件的入口。此外,如果发生勒索软件感染,如果适当的出口过滤到位,它将无法回调它预置的地址。另外还应为防火墙打开日志记录,因为记录到已知恶意IP地址的重复访问尝试可以作为问题的指示器。- Web 过滤器

在可行的情况下,完全切断系统与互联网的连接是一个很好的防御措施,但现实情况是,在所有系统上完全阻断互联网是不可行的,并且会阻碍业务运营。应将连接到Internet的系统配置为通过允许过滤Web内容的代理服务器,并使用防火墙规则来确保代理Web访问是http和https连接的唯一出口方式。尽管对Web访问采用白名单方式最为理想,但组织至少应使用其过滤设备来阻止其对已知恶意网站、垃圾邮件/钓鱼网站、代理规避网站、色情网站和所有其他被认为对正常业务运营不必要的网站的访问。在可行的情况下,还建议屏蔽供应商尚未分类的任何网站,因为与新的有效商业网站相比,此类网站更可能是恶意的。虽然它在许多组织中可能在政治上不受欢迎,但强烈建议在这一级别阻止访问个人电子邮件、文件共享网站、社交媒体、即时消息和广告网络。文件共享网站、社交媒体等的特殊豁免可根据需要添加。还应禁止将可执行文件(例如.exe、.scr等)下载到端点。许多代理服务器/Web过滤设备还能够使用AV引擎扫描传入的Web内容。如果支持这一点,建议将其打开,并在可行的情况下,使用不同于内部使用的AV引擎,以增加发现相对新的威胁的可能性。应定期更新Web筛选器,以确保恶意网站和其他网站的分类始终是最新的。 - VPN/远程访问

SamSam勒索软件通常被报告为通过尝试使用安全性差的面向公众的RDP服务远程连接到组织内部进行传播。建议各组织将远程访问限制为只访问必需的帐户,并制定帐户锁定策略,以帮助防止访问凭据的暴力破解。远程访问还应在可行的情况下使用双因素身份验证,以减轻丢失或被盗的访问凭据可能造成的损害 - 安全域划分通过VLAN和控制VLAN之间流量的ACL进行网络分段将无法防止勒索软件攻击访问您的系统,但如果恶意软件感染能够在您的组织内站稳脚跟,这将是非常宝贵的。网络分段有助于确保恶意软件感染或其他安全问题仅与受感染端点所在的网段隔离,并且不会在整个组织中传播。对于维护不再能够接收安全更新的遗留系统的组织来说,这一点尤为重要。只要可行,就应尽可能细化网络分段,以确保仅允许在网络上进行必要的通信,并且默认情况下阻止所有其他通信。对网络安全采取零信任的方法将极大地减少在您的环境中 发生横向移动的可能性,从而大大减少恶意软件和其他威胁的传播- 网络入侵检测系统(NIDS/NIPS)拥有NIDS可能不是防止恶意软件访问您的系统的一个非常有效的方法,因为大多数NIDS都更倾向于检测攻击企图而不是恶意软件,但是当恶意软件与恶意IP地址,如僵尸网络的指挥控制中心和勒索软件工具的密钥生成站点,进行尝试通信时,NIDS系统可以警告潜在的风险爆发。IT和安全工作人员越早收到恶意软件爆发的警报,成功控制事件的可能性就越大,这是一种可以利用的检测手段。根据部署情况,NIDS系统还可以帮助确定组织内试图感染其他系统的系统。

终端保护

完全修补和更新勒索软件和其他恶意软件通常使用各种漏洞攻击来在系统上站稳脚跟,确保操作系统和系统上的所有应用程序都得到了完全修补和更新,这将是最大限度地减少端点被成功利用的方式。针对勒索软件,保持您的电子邮件客户端,浏览器,和Flash完全更新是至关重要的。组织应该有健全的程序来确保正确的补丁管理和软件的日常补丁。

不安装不必要的应用程序和服务如果系统上不存在应用程序,则无法利用该应用程序,因此确保端点配置也遵循最小权限原则是减少端点攻击面的有效方法。特别建议不要在不需要Java和Flash的计算机上运行Java和Flash。- 无管理权限

管理权限应仅用于管理任务,并且不应使用具有管理权限的帐户执行正常的计算机操作。这将阻止许多类型的恶意软件获得立足点,因为他们的用户帐户可能根本没有“安装”恶意软件的适当权限。防病毒软件

应在所有端点上运行防病毒软件,并将其配置为在访问时扫描文件和其他资源。防病毒软件应保持最新,并应配置警报以通知IT人员任何可能的感染。重要的是要记住,AV在很大程度上是基于签名的,因此,只能有效地检测已知的威胁。AV可能无法提供任何针对新病毒或新恶意软件变体的保护。理想情况下,这些病毒是来自一个不同的供应商,而不是一个用于扫描周边防御级别的病毒下一代防病毒软件

下一代反病毒解决方案,具有签名较少的性质,因此有可能检测零日攻击和新的恶意软件变体。下一代AV使用行为检测、机器学习和基于云的文件执行等方法来尝试识别攻击企图和恶意软件。一些下一代AV软件包在PCI-DSS下被认证为AV替代品,但并非所有都是。在许多情况下,它们可以作为对传统AV的潜在补充。基于主机的入侵检测/防御系统

这些系统可以是独立的,也可以集成到AV供应商提供的端点保护解决方案中。它们用于检测关键系统文件的可疑更改、潜在的缓冲区溢出以及端点上的其他潜在可疑活动。它们可能有助于对可能爆发的疫情提供早期洞察,有些则在缓解某些攻击企图方面能力有限Web 过滤器

许多端点防护软件包提供了一种过滤恶意Web内容的附加方法,而且最好也打开这些过滤器,特别是在遵循对内部系统和外围环境使用不同供应商的推荐做法时。这将增加恶意Web内容在系统或用户能够访问之前被阻止的可能性软件限制策略/应用程序锁

可以将GPO策略设置为将某些正在运行的应用程序列入黑名单,并将某些正在运行的应用程序列入黑名单,例如用户配置文件的AppData文件夹,该文件夹是常见的恶意软件目标。组织可以制定自己的策略或使用第三层等组织提供的反勒索软件策略。作为GPO黑名单的替代方案,免费的CryptoPrevent实用程序还可以用于将软件限制策略部署到端点。这样的政策是对AV软件的一种有效补充,因为它们不是基于签名的,并且可能会阻止事件新的恶意软件变种成功运行。只需确保测试任何此类策略,以确保它们不会干扰在您的环境中使用的任何合法应用程序。一个比黑名单更好的方法是应用程序白名单方法,但这是一个更具挑战性和耗时的项目,以确保在只允许运行白名单应用程序的情况下不会损坏任何关键应用程序Hosts 文件

在DNS之前检查Hosts文件以解析IP地址,并且可以使用类似于DNS沉洞的方式来防止恶意域被正确解析。除了其他Web过滤机制外,这还可以为潜在连接到恶意站点的用户或系统提供另一层防御禁用USB访问虽然不像基于Web和电子邮件的传输载体那样常见,但已经有了通过USB驱动器传播的CryptoLocker勒索软件的变体。在可行的情况下,应阻止USB驱动器访问。

虚拟桌面基础架构如果组织的端点是虚拟化的,则恶意软件防御的另一个选项是确保所有VDI桌面都是非持久性的,并且系统在每次会话后都恢复到预定义的状态。这将确保在用户会话结束后消除感染VDI桌面的任何恶意软件,并且系统恢复将使桌面恢复到“类似新”的感染前状态。- Exploit Protection微软以前以EMET的形式提供了Exploit Protection功能,但在Windows安全中心的App&browser控制部分将这些功能集成到了Windows 10中。虽然组织可能希望首先进行测试,以确保运行这些保护时不存在与应用程序兼容性相关的问题,但理想情况下应该启用这些保护。对于那些寻求额外Exploit Protection的用户,许多端点安全产品现在也具有Exploit Protection功能

本地管理员密码解决方案虽然作者不知道使用pass-the-hash技术传播到其他系统的任何已知勒索软件变体,但这是许多windows环境中常见的可利用漏洞,因为每台计算机的本地管理密码在所有系统中都很常见。LAPS将系统的本地管理密码随机化,并将密码存储在活动目录中。它还允许设置访问控制,以控制谁可以查找这些广告存储的本地管理密码。因此,LAPS使得攻击者和潜在的蠕虫类恶意软件更难在被破坏的组织中横向移动。

应用程序沙箱应用程序沙箱是一种隔离应用程序的方法,这样它们只能访问一组严格控制的资源,如内存和磁盘空间。通常,沙盒应用程序被阻止永久提交对磁盘的任何更改。因此,沙箱应用程序(如web浏览器及其各自的插件)可以帮助防止某些形式的勒索软件影响您的系统,因为沙箱有可能阻止勒索软件访问硬盘或网络共享上的文件。

禁用 SMBv1许多勒索软件变体(包括WannaCry)利用SMBv1协议中的漏洞进行攻击。现代版本的windows能够使用较新的SMBv2和/或SMBv3协议,在许多情况下,可以在您的环境中安全地禁用SMBv1。如果在SMBv1协议中发现其他安全漏洞并将其禁用,则可以提供针对未来勒索软件攻击的主动安全防御。

重命名 vssadmin.exe卷影副本通常在Windows中用于创建以前版本文件的快照,vssadmin.exe是用于管理这些卷影副本的实用程序。许多勒索软件变体也使用相同的实用程序删除所有卷影副本,并使恢复文件更加困难

安全意识培训

尽管有许多保护机制,但现实情况是,恶意电子邮件或恶意链接,以通过并发现自己呈现给用户。在这种情况下,尽管AV、软件限制策略和其他端点防御措施仍然可以保护您,但最好的防御措施是受过良好教育的用户,能够识别可疑电子邮件并及时将其报告给IT部门进行调查。这种可疑的通信越早被报告,它们就越快可以被封锁在周边地区,联系AV公司以创建签名,并部署其他防御措施以帮助阻止威胁在整个组织中的扩散。

事后恢复

如果发生攻击,从勒索软件攻击中恢复需要有适当的备份和恢复计划。

备份和恢复计划

组织应该为每个资产定义一个明确的恢复点和恢复时间目标,这将有助于他们为其特定环境确定适当的备份技术和过程。应制定明确的政策和程序,以描述备份计划、数据应如何备份或恢复、谁负责备份和恢复等。在这方面对员工进行交叉培训也是值得的。

存储快照

在大多数大型环境中,服务器存储通常位于SAN上,大多数现代SAN设备允许您保留存储卷的一个或多个快照。应配置存储快照,以便在必要时可以将卷回滚到爆发前快照的先前状态。快照的频率应根据组织预定的恢复点和恢复时间目标来确定。

脱机备份

虽然SAN或数据中心之间的实时复制等技术对于业务连续性非常有用,但它们在从勒索软件攻击中恢复时用处不大,因为加密版本的文件也将快速复制到其他位置。为了在勒索软件事件后成功地从备份中还原数据,备份应以Pull Only方式进行并脱机存储,以确保备份数据不会加密和不可恢复。虽然没有许多新的基于磁盘的备份系统那么性感,但磁带仍然可以作为理想的备份介质,用于存储环境中数据的多个历史时间点快照。备份频率应根据组织预先确定的恢复点和恢复时间目标来确定

备份和恢复测试

灾难恢复计划经常被搁置,直到灾难真正发生,这可能是一个大错误。备份和恢复应按常规计划进行成功测试,以确保所有系统正常工作,并确保工作人员具有足够的知识来实际操作系统。您不想等到勒索软件攻击或其他灾难发生后才发现关键服务器没有正确备份。如果灾难真的发生,例行测试也会缩短恢复时间。

参考文档

关于勒索病毒的防范材料 建议大家仔细阅读

信通院 勒索病毒安全防护手册 OWASP 反勒索软件指南深信服 2021年度勒索病毒态势报告

边栏推荐

- 振奋人心!元宇宙!下一代互联网的财富风口

- Audio and video (III) - Deep Foundation Excavation

- 【刷题记录】17. 电话号码的字母组合

- Google test framework

- Carbon fiber style plug-in navigation menu

- The concept and method of black box testing

- Analysis of the advantages of the LAAS scheme of elephant swap led to strong performance of ETOKEN

- Oauth2.0 four authorization modes

- 如何给selenium.chrome写扩展拦截或转发请求

- ECCV 2022 | 通过分析图像匹配解释深度伪造检测

猜你喜欢

爱可可AI前沿推介(7.21)

Practical exercise | partition MySQL tables with Navicat

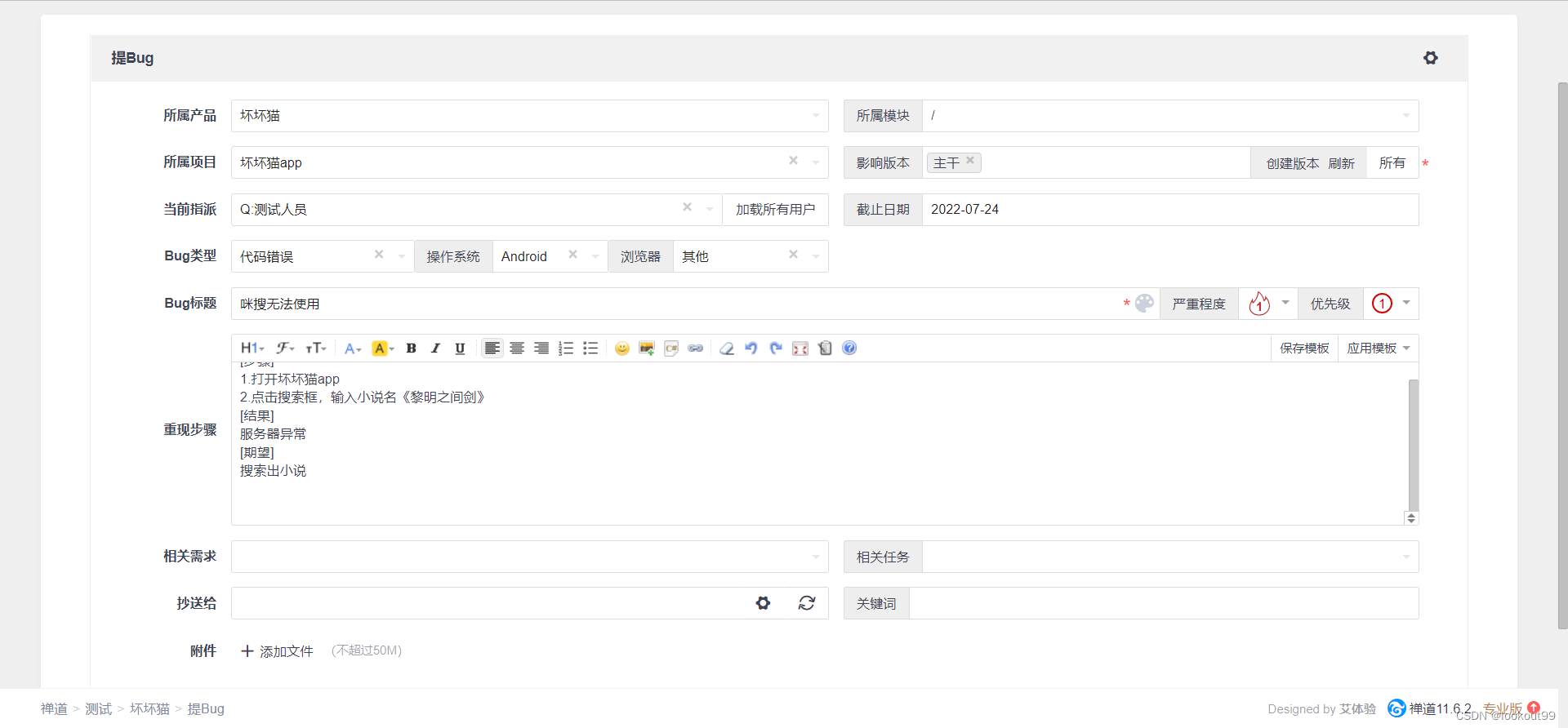

缺陷报告作业

基于JSP/SERVLET学生管理系统

Anti counterfeiting AI ownerless light, who is playing real

网络空间资产测绘

![[travel notes] gifts from seniors 2-july 21, 2022](/img/43/2d13e658a1eb0df5372de2b524b71d.png)

[travel notes] gifts from seniors 2-july 21, 2022

![[quick start Tutorial 4] crazy shell · open source formation UAV -openmv script burning](/img/dd/c2d67f70b69de9a4ebec231120893a.png)

[quick start Tutorial 4] crazy shell · open source formation UAV -openmv script burning

Taishan Office Technology Lecture: which layer should the paragraph border be handled

Hcip day 12

随机推荐

Research on the evaluation and certification system of IOT terminals in smart city scenarios in China

元宇宙的一种似曾相识的发展逻辑,完全已经进入到了互联网的怪圈之中

Review of knowledge points (continuously updated version)

Research on authentication scheme of distributed system

贵金属入门,有以下四个方法

Installation practice of opengauss database on CentOS

Composition of MySQL server process mysqld

google测试框架

Envoy分布式链路追踪

Ansible项目最佳实践

PKI体系快速了解

安全体系建设-安全设备监控具体操作流程

[MySQL] 20-how MySQL creates and manages super detailed summaries of tables

【oops-framework】本地存储

一个15年ABAP老兵的建议:了解这些基础知识,对ABAP开发有百利而无一害

微信小程序如何实现底部弹出框封装

知识点复习(持续更新版)

Analysis of the advantages of the LAAS scheme of elephant swap led to strong performance of ETOKEN

泰山OFFICE技术讲座:段落的边框,应该在哪一层处理

[oops framework] log management